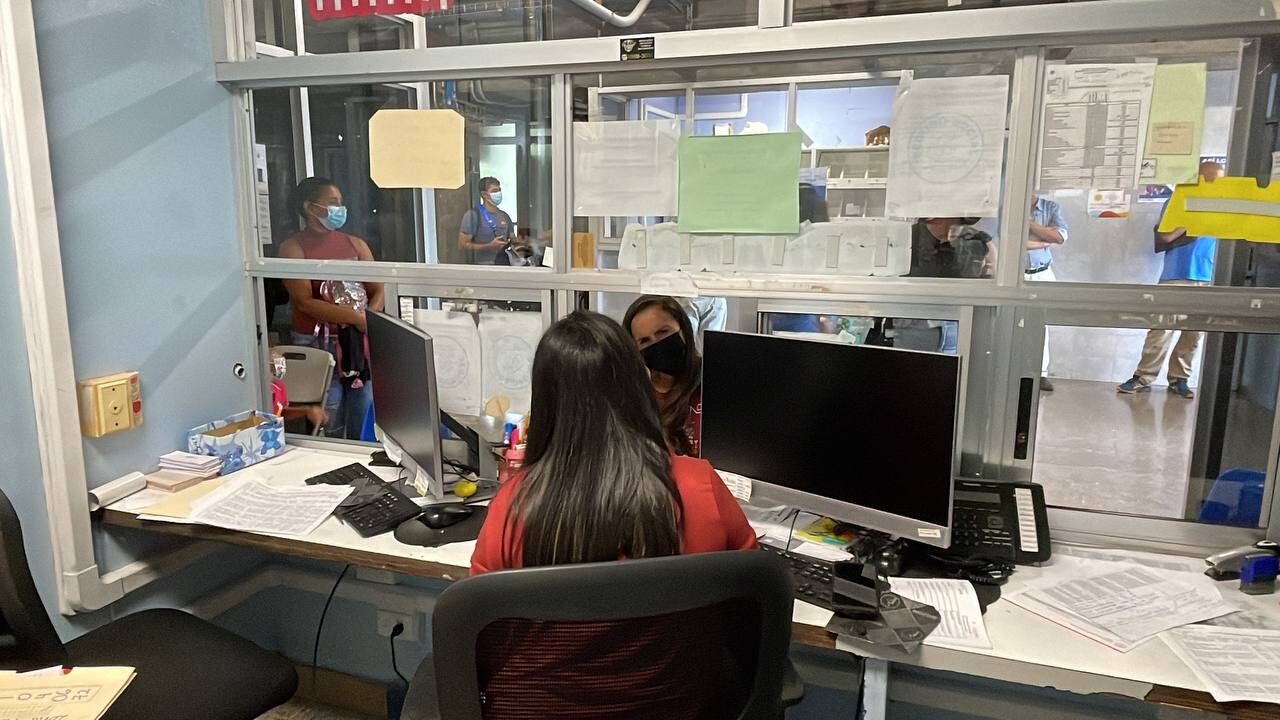

Quince días después de que trascendiera el ciberataque a los sistemas de la Caja Costarricense de Seguro Social (CCSS), Ebáis, hospitales y sucursales sostienen los servicios de salud, financieros y administrativos con planes de contingencia que los obligan a trabajar mayoritariamente en papel y a mano, mientras servidores y computadoras siguen apagadas.

Las autoridades de la Caja aseguran la continuidad de los servicios pero a un costo muy alto en prolongadas esperas para tener atención y cancelaciones de citas, procedimientos y cirugías. Estas últimas sumaban al 9 de junio, 41.054 reprogramaciones atribuidas a las secuelas del hackeo.

LEA MÁS: ‘Hackeo’ en CCSS: Entidad procura asegurar limpieza de red para reiniciar EDUS y Sicere

La CCSS asegura que, entre el 1.° y el 9 de junio, ha garantizado un 94% de las atenciones programadas, es decir 627.289 procedimientos, consultas externas y exámenes de laboratorio.

Los centros de salud se las han tenido que ingeniar para despachar medicamentos y dar citas, sobre todo a aquellos asegurados que tienen alguna enfermedad crónica y requieren medicinas de forma permanente. Hospitales como el San Carlos, en Alajuela, acudió inicialmente a desempolvar las máquinas de escribir; un ejemplo que también siguió el Área de Salud de Garabito, en Puntarenas, donde la Farmacia escribe a máquina algunas de las etiquetas de las recetas.

El presidente ejecutivo de la CCSS, Álvaro Ramos Chaves, prefiere ser cauto y no da fechas probables para encender sistemas. En la conferencia de prensa del 8 de junio, actualizó el balance de los daños perpetrados por hackers el 31 de mayo.

Según dijo, hasta el 7 de junio, 759 de los 1.500 servidores fueron afectados, y el contenido de cerca de un centenar de ellos fue encriptado o encapsulado por los atacantes. Además, 10.400 computadoras están infectadas (28% del total).

En esa oportunidad, Ramos dijo que los sistemas no pueden ser conectados todavía hasta no tener absoluta seguridad de que están libres de infección. Esos sistemas incluyen dos de los más estratégicos: el Expediente Digital Único en Salud (EDUS), con el que se atienden todas las consultas médicas desde los Ebáis hasta los hospitales nacionales; y el Sistema Centralizado de Recaudación (Sicere), con las planillas de más de un millón de trabajadores, públicos y privados, de todo el país.

LEA MÁS: ‘Hackeo’ a Caja paraliza entrega de nuevas pensiones del IVM y ROP

Todas las gerencias de la CCSS, encabezadas por la Gerencia General, han desarrollado planes de contingencia para asegurar el pago a proveedores institucionales y mantener el abastecimiento de suministros, y para la recaudación de cuotas, pago de seguros, y créditos, tanto de patronos como de trabajadores independientes y asegurados voluntarios.

El pago ordinario de las pensiones para más de 318.000 jubilados del régimen de Invalidez, Vejez y Muerte (IVM) está asegurado para finales de junio. No así el ajuste para esa misma cantidad de beneficiarios, que originalmente se realizaría este mes. No se puede, afirmó el director de Pensiones, Ubaldo Carrillo, mientras los sistemas no estén funcionando.

Trámites como la gestión de nuevas pensiones o el pago de incapacidades de enfermedad o licencias de maternidad, requieren que todos los sistemas estén funcionando para revisar información como cotizaciones y estado del aseguramiento de una persona.

LEA MÁS: ‘Hackers’ infiltraron la CCSS desde febrero

Por ahora, la atención en salud está garantizada para todos aquellos que la soliciten, independientemente de su estado de aseguramiento, informó la semana pasada el gerente financiero de la CCSS, Gustavo Picado Chacón.

Aunque sea en papel, también se garantiza la vacunación y los registros anticovid, que por supuesto no podrán ser emitidos con la celeridad con la que antes se hacía, pero que se mantienen aún en condiciones limitadas.

Las autoridades de la CCSS mantienen vigente el estado de emergencia institucional derivado de los ataques cibernéticos. También, de manera paralela, activaron investigaciones internas para identificar eventuales responsabilidades en la Dirección de Tecnologías de la Información pues se tiene evidencia de que estos ataques comenzaron desde febrero.

Hay pruebas de que la infección ingresó por una terminal y se propagó por servidores, informó en su momento, Álvaro Ramos, quien además confirmó que un equipo de seis especialistas españoles investigarían in situ el ataque.