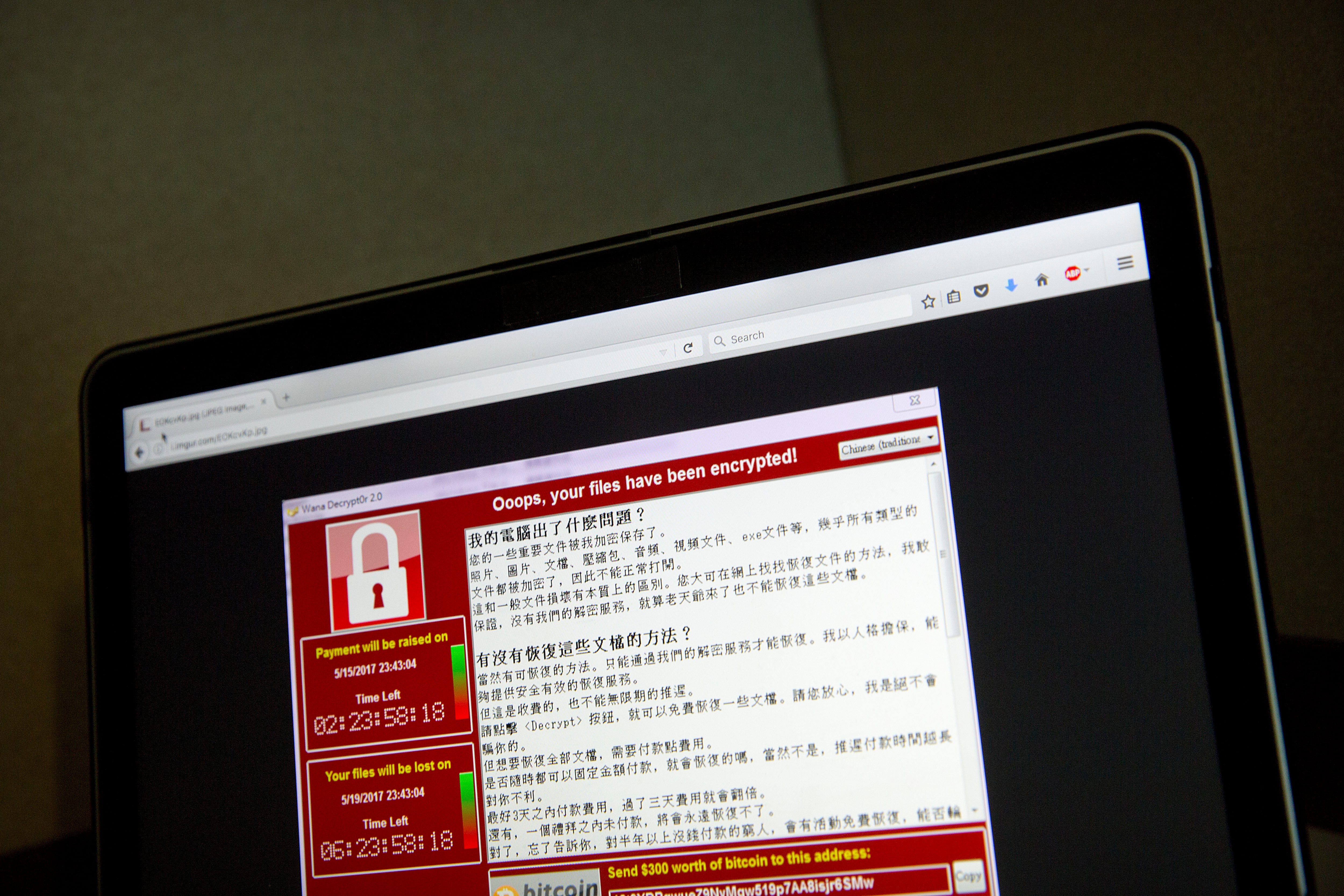

Desde fotos de sus hijos cuando eran bebés, videos de los viajes que ha realizado o importantes documentos de la universidad o el trabajo que se almacenan en su computadora podrían estar en peligro, debido a un código malicioso llamado WannaCry o Wanna Decryptor, que se instala en los dispositivos y luego procede a encriptar la información (guardarla bajo llave), con el fin de pedir dinero a cambio para devolverle sus archivos.

Este tipo de amenaza es conocida como ransomware y, según explica el blog de ESET Latinoamérica, "se trata de una ola de propagación masiva (del mismo) que todavía no se calmó" y que inició el viernes 12 de mayo, cuando el 85% de los equipos de Telefónica se infectaron.

Luego, la amenaza adquirió una magnitud global que afectó a empresas, hospitales, comercios y a usuarios finales.

¿Cómo fue creado? Al parecer, los ciberdelincuentes que lanzaron este ransomware utilizaron una vulnerabilidad de un exploit de Windows, es decir, "un fragmento de código que puede aprovechar una falla en el sistema para ganar control sobre el mismo".

De esa forma, obtuvieron acceso remoto a las computadoras y lograron instalar el cifrador para bloquear los archivos a los usuarios.

Aunque Microsoft había advertido sobre la amenaza y desde marzo de este año publicó un parche ( cambios que se aplican para corregir vulnerabilidades, errores o efectuar una actualización), no todas las empresas u organizaciones implementaron la solución y por ello quedaron expuestas al ataque.

Tras lo ocurrido, la compañía decidió lanzar parches para versiones de su sistema operativo que ya no tenían soporte oficial como Windows XP o Windows 2003.

Hasta la mañana de este lunes, los ciberdelincuentes habrían perjudicado con su ransomware a unos 200.000 sistemas y recaudado cerca de $50.000 en bitcoines (moneda electrónica). Lo anterior, debido a que por cada secuestro de información, pedían $300 (unos ¢170.000) a cambio de recuperar los archivos.

LEA: Dinero virtual o 'Bitcoins' se abre camino en mundo real

Medidas prácticas y seguras

Según Kaspersky Lab, aún no existe un modo de descifrar los archivos que WannaCry ha encriptado, por lo que recomiendan tomar precauciones, entre ellas, resaltó la práctica de respaldar la información y almacenarla en dispositivos que no suelen estar conectados a la web.

Así, si el usuario tiene "una copia reciente, la infección de un cifrador no es una catástrofe; la persona lo solucionará pasando unas horas reinstalando el sistema operativo y las aplicaciones y, luego, restaurando los archivos", destacó el blog de esa firma de seguridad.

Roberto Arbeláez, Chief Security Advisor para las Américas de Microsoft, aseguró este lunes 15 de mayo, en un webinar convocado por el Programa de Ciberseguridad de la Organización de Estados Americanos (OEA), que para las empresas una política de respaldo será una de las principales herramientas que les permita hacer frente al ransomware. No obstante, esta dependerá de la naturaleza de cada compañía.

"Algunos (necesitarán hacer respaldo) cada día, otros cada semana y cada mes y deben diseñar una que cubra los riesgos de su organización en particular", aclaró Arbeláez.

LEA: Microsoft reactiva una actualización para enfrentar el ataque informático global

Asimismo, el experto aseguró que las soluciones de seguridad como los antivirus siguen siendo importantes, pero no deben ser la única herramienta para combatir este tipo de situaciones. Por ello, recomendó realizar las actualizaciones de seguridad conforme los fabricantes las ponen a disposición de los usuarios, e instó a las empresas a educar a sus trabajadores para que eviten abrir enlaces o documentos de remitentes desconocidos.

Este mismo consejo aplica para usuarios finales.

En ese sentido, el Colegio de Profesionales en Informática y Computación (CPIC) aconsejó que incluso en los casos en que se conozca al remitente, pero el correo exija visitar un sitio web, es decir, abrir un enlace, se debe tener cuidado.

¿Qué hacer en esos casos? Una de las alternativas que sugiere esta agrupación gremial es llamar al remitente para asegurarse de que esa persona haya enviado el correo. También, instan a aplicar los parches recomendados por el fabricante Microsoft en su boletín de seguridad MS17-010. (Está disponible en la dirección: http://bit.ly/2mAKN8O).

Finalmente, si la persona resulta afectada, el CPIC recomienda no intentar pagar el rescate por la información, pues esto no necesariamente será garantía de que los archivos serán devueltos.

Además, "previo a eliminar la prueba de su computador, presente la denuncia ante el Organismo de Investigación Judicial (OIJ), por cuanto la extorsión de información, tiene una pena de cinco a diez años de prisión en nuestro país".

Alerta

Según ESET Latinoamérica la situación está en proceso de ser controlada y los principales ataques se efectuaron durante el viernes 12 y sábado 13 de mayo.

LEA: Dos veinteañeros ayudaron a frenar ataque cibernético mundial

Sin embargo, aseguran que esta es una llamada de atención: " para mejorar muchos aspectos relacionadas con la ciberseguridad en las empresas. En definitiva, se trata de mantenerse alerta y aplicar buenas prácticas de seguridad, sin caer en la desesperación", comentó Camilo Gutiérrez, jefe del Laboratorio de Investigación de ESET Latinoamérica.

Mientras que Arbeláez, de Microsoft apuntó a que en los años siguientes los escenarios en el ámbito de la ciberseguridad serán así o más complejos. "Si no fueron afectados tienen meses o quizá años para tomar medidas para prepararse ante eventos catastróficos que se avecinan", concluyó.